Компания Google опубликовала отчёт с результатами анализа 138 уязвимостей, которые были выявлены в 2023 году и применялись злоумышленниками в эксплоитах для осуществления атак. Для 70% (97 из 138) из рассмотренных уязвимостей эксплоиты появились раньше, чем были предложены исправления в уязвимом ПО (0-day). В 30% (41 из 138) случаев первый факт эксплуатации уязвимости выявлен уже после публикации исправлений (n-day). В отчёте за 2021-2022 годы доля n-day уязвимостей составляла 38%, а за 2020 год – 39%.

Из тенденций также отмечается значительное ускорение разработки эксплоитов – среднее время появления эксплоитов для новых уязвимостей в 2023 году составило 5 дней после публикации исправления в уязвимом ПО, в то время как в 2021 и 2022 годах этот показатель составлял 32 дня, в 2020 году – 44 дня, а в 2018-2019 годах – 63 дня. В 12% случаев первый факт эксплуатации уязвимости выявлен в течение суток после публикации патча, в 29% – в течение недели, в 56% – в течение месяца, в 5% – 6 месяцев (в 2022 году этот показатель составлял 25%).

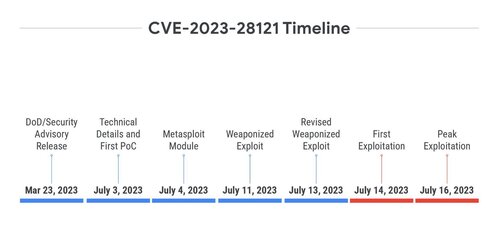

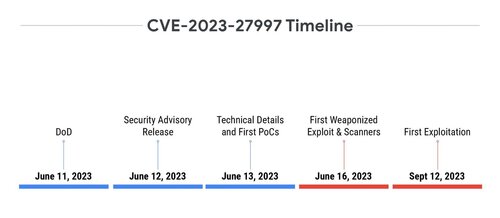

В качестве примеров рассмотрены критические уязвимости CVE-2023-28121 и CVE-2023-27997, затрагивающие плагин WooCommerce Payments к WordPress и Fortinet FortiOS. В первом случае эксаплуатация была примитивной и требовала отправки определённого HTTP-запроса для обхода аутентификации, а во втором случае для эксплуатации переполнения буфера и обхода механизма рандомизации адресов потребовалось создание достаточно сложного эксплоита. Атаки на

WooCommerce Payments начались через 10 дней после публикации технических деталей, а на FortiOS лишь спустя 3 месяца, при этом первые рабочие эксплоиты были предложены через 8 дней и 3 дня соответственно.