Подведены итоги четырёх дней соревнований Pwn2Own Toronto 2022, на которых были продемонстрированы 63 ранее неизвестные уязвимости (0-day) в мобильных устройствах, принтерах, умных колонках, системах хранения и маршрутизаторах. При проведении атак использовались самые свежие прошивки и операционные системы со всеми доступными обновлениями и в конфигурации по умолчанию. Суммарный размер выплаченных вознаграждений составил 934,750 долларов США.

В соревновании приняли участи 36 команд и исследователей безопасности. Наиболее успешная команда DEVCORE сумела заработать на соревнованиях 142 тысячи долларов США. Обладатели второго места (Team Viettel) получили 82 тысячи долларов, а третьего (NCC group) – 78 тысяч долларов.

В ходе соревнований продемонстрированы атаки, приведшие к удалённому выполнению кода на устройствах:

- Принтер Canon imageCLASS MF743Cdw (11 успешных атак, премии по $5000 и $10000).

- Принтер Lexmark MC3224i (8 атак, премии по $7500, $10000 и $5000).

- Принтер Ubiquiti ($50000).

- Принтер HP Color LaserJet Pro M479fdw (5 атак, премии $5000, $10000 и $20000).

- Умная колонка Sonos One Speaker (3 атаки, премии $22500 и $60000).

- Сетевое хранилище Synology DiskStation DS920+ (две атаки, премии $40000 и $20000).

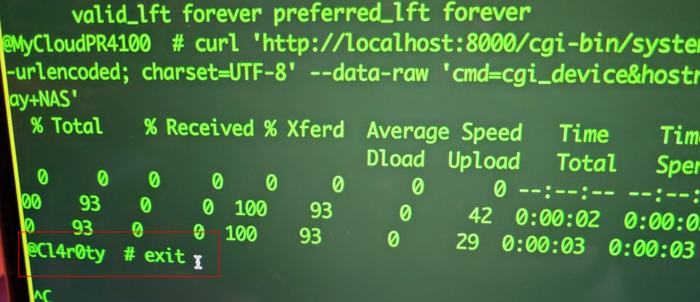

- Сетевое хранилище WD My Cloud Pro PR4100 (3 премии $20000 и одна премия $40000).

- Маршрутизатор Synology RT6600ax (6 атак через WAN с премиями $20000 и $5000, и одна премия $1250 за атаку через LAN).

- Маршрутизатор Cisco ($37500).

- Маршрутизатор Mikrotik ($100,000).

- Маршрутизатор NETGEAR RAX30 AX2400 (7 атак, премии $1250, $2500, $5000, $7500, $8500 и $10000).

- Маршрутизатор TP-Link AX1800 (атака через WAN, премия $20000, и атака через LAN, премия $5000).

- Cмартфон Samsung Galaxy S22 (4 атаки, три премии $25000 и одна премия $50000).

Кроме вышеотмеченных успешных атак, 11 попыток эксплуатации уязвимостей завершились неудачей. На соревнованиях также было предложено взломать Apple iPhone 13 и Google Pixel 6, но заявок на проведение атак не поступило, хотя максимальный размер вознаграждения за подготовку эксплоита, позволяющего выполнить код на уровне ядра, для данных устройств составлял $250,000.

В каких именно компонентах проблемы пока не сообщается, в соответствии с условиями конкурса детальная информация о всех продемонстрированных 0-day уязвимостях будет опубликована только через 120 дней, которые даются на подготовку производителями обновлений с устранением уязвимостей.