Подведены итоги четырёх дней соревнований Pwn2Own Toronto 2023, на которых были продемонстрированы 58 ранее неизвестных уязвимостей (0-day) в мобильных устройствах, принтерах, умных колонках, системах хранения и маршрутизаторах. При проведении атак использовались самые свежие прошивки и операционные системы со всеми доступными обновлениями и в конфигурации по умолчанию.

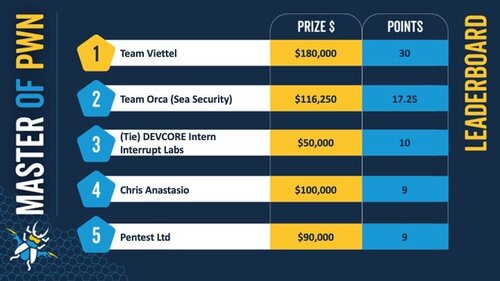

Суммарный размер выплаченных вознаграждений превысил 1 миллион долларов США ($1038500). Наиболее успешная команда Team Viettel сумела заработать на соревнованиях 180 тысяч долларов США. Обладатели второго места (Team Orca) получили 116.250 тысяч долларов, а третьего (DEVCORE) – 50 тысяч долларов.

В ходе соревнований продемонстрированы атаки, приведшие к удалённому выполнению кода на устройствах:

- Маршрутизатор TP-Link Omada Gigabit Router ($100000 и $31250 за взлом вместе с принтером Lexmark CX331adwe; $50000 за взлом вместе с сетевым хранилищем QNAP TS-464; $40750 за взлом вместе с камерой Synology BC500; $50000 и $31250 за взлом вместе с принтером Canon imageCLASS MF753Cdw).

- Маршрутизатор Synology RT6600ax ($50000 за взлом вместе с сетевым хранилищем QNAP TS-464).

- Смартфон Samsung Galaxy S23 ($50000 и три премии по $25000 за взлом с использованием уязвимостей, вызванных недостаточной проверкой внешних данных; $6250 за использование уже известного эксплоита).

- Смартфон Xiaomi 13 Pro ($40000 и $20000).

- Камера видеонаблюдения Synology BC500 (премия $30000 за взлом через уязвимость, вызванную переполнением буфера; $15000 за экплоит с задействованием трёх уязвимостей; пять премий по $3750 за использование уже известного эксплоита).

- Камера видеонаблюдения Wyze Cam v3 ($30000 за взлом через уязвимость, позволяющую осуществить подстановку команд; $15000 за взлом через уязвимость, вызванную переполнением буфера; $15000 за экплоит с задействованием двух уязвимостей; $15000 за взлом через переполнение буфера в беспроводном драйвере в ядре; $3750 за использование уже известного эксплоита).

- Сетевое хранилище WD My Cloud Pro PR4100 ($40000 за экплоит с задействованием двух уязвимостей).

- Сетевое хранилище QNAP TS-464 ($40000 за экплоит с задействованием трёх уязвимостей; $20000 за экплоит с задействованием двух уязвимостей; $20000 за экплоит с задействованием уязвимостей, связанных с выходом за пределы базового каталога и подстановкой команд; $12500 и $5000 за использование уже известного эксплоита).

- Принтер Canon imageCLASS MF753Cdw ($20000 и три премии по $10000 за взломы через уязвимости, вызванные переполнением буфера; $2500 и $2500 за использование уже известного эксплоита).

- Принтер Lexmark CX331adwe ($20000 за взлом через уязвимость, приводящую к повреждению памяти; $10000 за взлом через уязвимость, вызванную переполнением буфера).

- Принтер HP Color LaserJet Pro MFP 4301fdw ($20000 за взлом через уязвимость, вызванную переполнением буфера).

- Беспроводная колонка Sonos Era 100 ($60000 за экплоит с задействованием двух уязвимостей, приводящих к чтению из памяти вне буфера и обращению к памяти после её освобождения; $30000 и $18750 за взлом через уязвимость, вызванную переполнением буфера).

Кроме вышеотмеченных успешных атак, 7 попыток эксплуатации уязвимостей завершились неудачей (три попытки взлома принтера Canon imageCLASS MF753Cdw, две попытки – Lexmark CX331adwe и две попытки – Xiamoi 13 Pro).

В каких именно компонентах проблемы пока не сообщается. В соответствии с условиями конкурса детальная информация о всех продемонстрированных 0-day уязвимостях будет опубликована только через 90 дней, которые даются на подготовку производителями обновлений с устранением уязвимостей.