Исследователи из компании watchTowr Labs опубликовали результаты эксперимента с захватом устаревшего WHOIS-сервиса регистратора доменной зоны “.MOBI”. Поводом для исследования послужило то, что регистратор поменял адрес WHOIS-сервиса, переместив его с домена whois.dotmobiregistry.net на новый хост whois.nic.mobi. При этом домен dotmobiregistry.net перестал использоваться и в декабре 2023 года был освобождён и стал доступен для регистрации.

Исследователи потратили 20 долларов и купили этот домен, после чего на своём сервере запустили собственный фиктивный WHOIS-сервис whois.dotmobiregistry.net. Удивление вызвало то, что многие системы не переключились новый хост whois.nic.mobi на продолжали использовать старое имя. C 30 августа по 4 сентября этого года было зафиксировано 2.5 млн запросов по старому имени, отправленных с более чем 135 тысяч уникальных систем.

Среди отправителей запросов присутствовали почтовые серверы государственных и военных организаций, проверявшие фигурирующие в email домены через WHOIS, специализирующиеся на безопасности компании и платформы обеспечения безопасности (VirusTotal, Group-IB), а также удостоверяющие центры, сервисы проверки доменов, SEO-сервисы и регистраторы доменов (например, domain.com, godaddy.com, who.is, whois.ru, smallseo.tools, seocheki.net, centralops.net, name.com, urlscan.io и webchart.org).

Возможность отправлять любые данные в ответ на обращение к старому WHOIS-сервису доменной зоны “.MOBI” была использована для разработки нескольких видов атак на отправителей запросов. Первый вариант атаки основывался на предположении, что если кто-то продолжает отправлять запросы к давно заменённому сервису, то вероятно он делает это с использованием устаревшего инструментария, содержащего уязвимости.

Например, в phpWHOIS в 2015 году была выявлена уязвимость CVE-2015-5243, позволяющая добиться выполнения кода атакующего при разборе специально оформленных данных, возвращаемых сервером WHOIS. Другим примером является выявленная в 2021 году уязвимость CVE-2021-32749 в пакете Fail2Ban, позволяющая выполнить внешний код при возвращении некорректных данных WHOIS-сервисом, используемым в процессе формирования предупреждения о блокировке (Fail2Ban определял через WHOIS email администратора хоста и указывал его при запуске команды mail без должного экранирования спецсимволов).

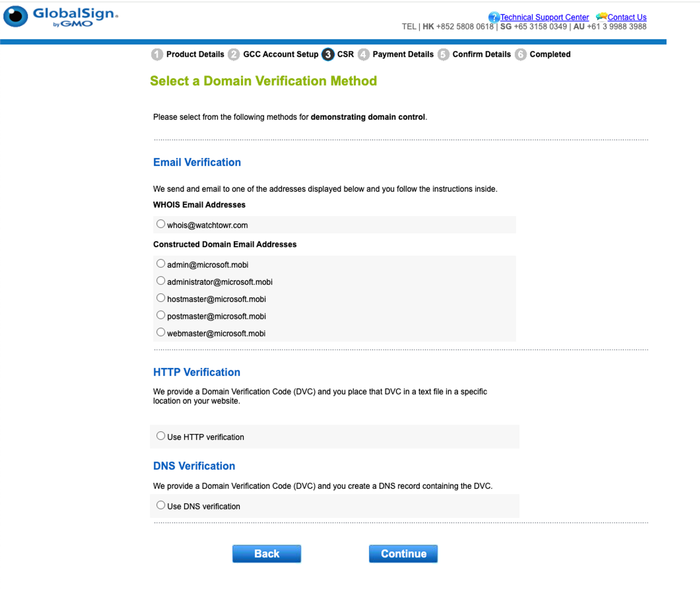

Вторая атака основана на том, что некоторые удостоверяющие центры предоставляют возможность верификации владения доменом через email, указанный в базе регистратора домена, доступной через протокол WHOIS. Оказалось, что несколько удостоверяющих центров с поддержкой такого метода проверки продолжают использовать старый WHOIS-сервер для доменной зоны “.MOBI”. Таким образом, получив контроль над именем whois.dotmobiregistry.net атакующие могут вернуть свои данные, выполнить подтверждение и получить TLS-сертификат для любого домена в зоне “.MOBI”. Например, в ходе эксперимента исследователи запросили у регистратора

GlobalSign TLS-сертификат для домена microsoft.mobi и возвращённый фиктивным WHOIS-сервисом email “whois@watchTowr.com” был показан в интерфейсе как доступный для отправки кода подтверждения владения доменом.