В ходе проведённого компанией RedHunt Labs сканирования утечек конфиденциальных данных в репозиториях GitHub была выявлена публикация в публичном репозитории API-токена, позволяющего получить неограниченный доступ к внутренним репозиториям компании Mercedes-Benz, размещённым на внутреннем сервере на базе платформы Github Enterprise Server. Предполагается, что токен был случайно опубликован одним из сотрудников Mercedes-Benz среди кода, размещённого в публичном репозитории на GitHub.

Токен находится в репозитории с 29 сентября 2023 года и был выявлен 11 января 2024 года. После информирования компании об инциденте 24 января токен был отозван. По заявлению представителей Mercedes-Benz при помощи раскрытого токена можно было получить доступ не ко всему исходному коду, размещённому на сервере, а лишь к отдельным внутренним репозиториям компании. При этом в сообщении исследователей, выявивших токен, говориться, что во внутренних репозиториях, к которым можно было подключиться при помощи найденного токена, отмечено наличие закрытой технической документации и информации, представляющей коммерческую тайну, а также конфиденциальных данных, таких как учётные данные для подключения к СУБД, ключи доступа к облачным сервисам, ключи доступа к API и пароли подключения к сервисам.

Дополнительно можно отметить проведённое компанией Escape сканирование миллиона доменов на предмет наличия в открытом доступе ключей и API-токенов. При сканировании, в ходе которого проанализировано 189.5 млн URL, было выявлено 18458 встроенных на страницы ключей и токенов, из которых 41% являются критически важными, т.е. их утеря приводит к значительным финансовым рискам. Например, по оценке исследователей, объём средств, к которым можно получить доступ через токены для обращения к API Stripe, составляет около 20 млн долларов.

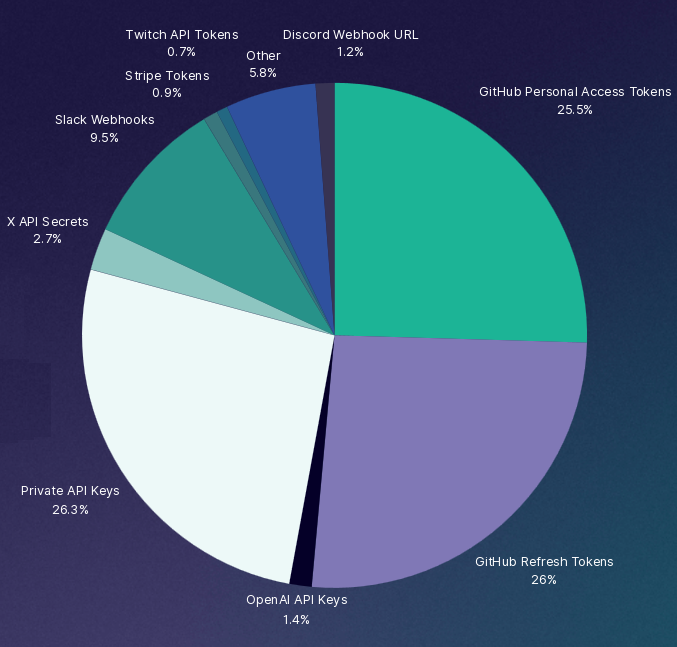

Среди выявленных на страницах конфиденциальных данных упоминаются токены доступа к GitHub (51.5%), GitLab, Stripe (0.9%), OpenAI (1.4%), AWS, Twitch (0.7%), Coinbase, X/Twitter (2.7%), Slack (9.5%) и Discord (1.2%), а также приватные RSA-ключи (26.3%). 35% из выявленных ключей и токенов присутствовали в JavaScript-файлах. В 2.1% случаев конфиденциальные данные присутствовали в файлах, полученных в результате компиляции JavaScript-кода в один файл.